Qu’est-ce qu’une attaque DoS et DDoS ?

Définition des attaques DoS (Denial of Service)

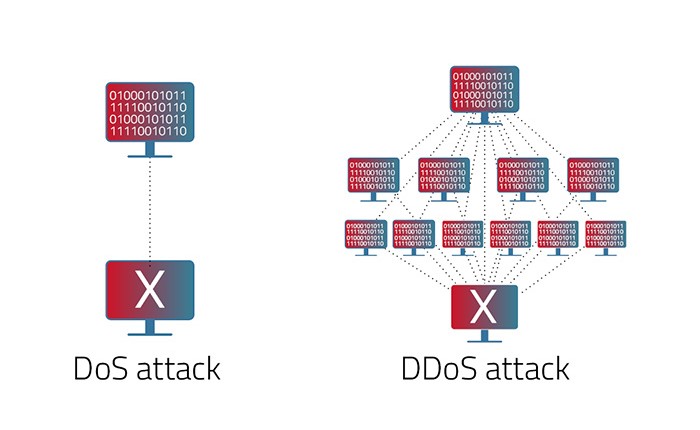

Une attaque DoS, pour « Denial of Service » ou attaque par déni de service, est une tentative malveillante visant à rendre un service, un site web ou une infrastructure réseau indisponible pour ses utilisateurs légitimes. Le principe est simple : submerger la cible avec un volume excessif de requêtes ou de trafic jusqu’à ce qu’elle ne soit plus capable de répondre normalement.

Ce type d’attaque repose généralement sur une seule source, ce qui la rend plus facile à détecter et à bloquer qu’une attaque DDoS. Elle peut néanmoins être dévastatrice si elle n’est pas anticipée, en particulier pour les petites structures n’ayant pas de mécanismes de défense automatisés.

Qu’est-ce qui différencie une attaque DDoS d’une attaque DoS ?

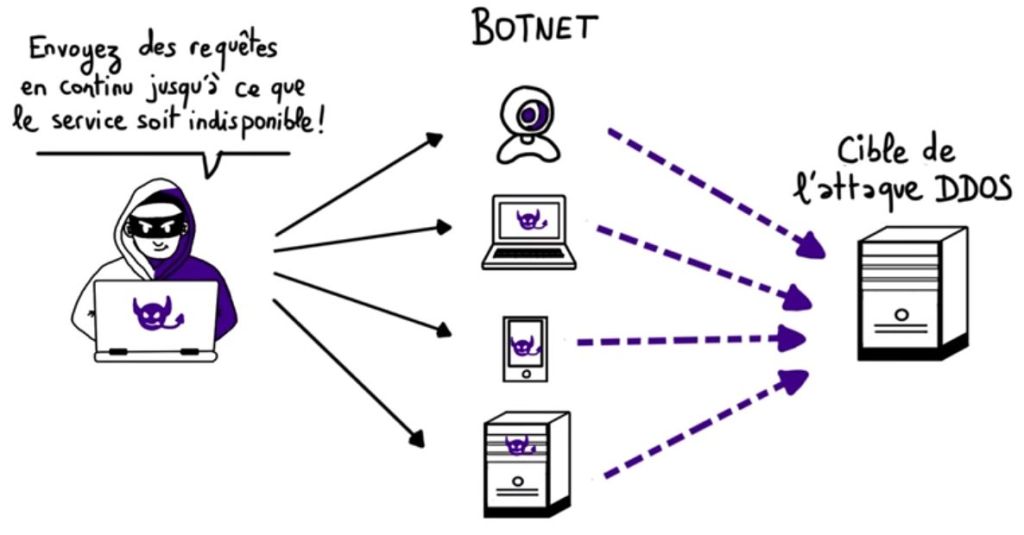

La principale différence entre une attaque DoS et une attaque DDoS (Distributed Denial of Service) réside dans la répartition des sources d’attaque. Une attaque DDoS s’appuie sur un grand nombre de machines compromises — souvent des ordinateurs infectés ou des objets connectés détournés — formant un « botnet ».

Le fait que l’attaque vienne de milliers, voire de millions, de sources différentes rend sa détection et sa mitigation beaucoup plus complexes. Une attaque DDoS peut générer un trafic de plusieurs centaines de gigabits par seconde, paralysant même les infrastructures les plus robustes si elles ne sont pas correctement protégées.

Comment fonctionnent les attaques DoS et DDoS ?

Les principales techniques utilisées

Les attaques DoS et DDoS peuvent prendre différentes formes, selon l’objectif recherché par l’attaquant et les vulnérabilités de la cible. Voici quelques-unes des techniques les plus courantes :

- Attaques par saturation de bande passante : elles consistent à envoyer un volume massif de données vers un serveur ou un réseau pour saturer sa capacité de traitement.

- Attaques applicatives : elles visent des failles spécifiques dans les applications web (comme HTTP, DNS ou SSL), souvent avec un trafic moins volumineux mais plus ciblé.

- Attaques par amplification : l’attaquant envoie de petites requêtes à des serveurs tiers (DNS, NTP, etc.), qui répondent avec des réponses volumineuses envoyées à la victime, surchargée par un effet de rebond.

- Attaques par épuisement de ressources : elles exploitent la capacité limitée des systèmes (mémoire, CPU, connexions simultanées) pour provoquer un dysfonctionnement ou un crash.

Objectifs et conséquences d’une attaque

Les motivations derrière une attaque DoS ou DDoS sont variées : action militante (hacktivisme), rançonnage (ransom DDoS), sabotage commercial ou encore simple démonstration de force technologique. Certaines attaques visent à détourner l’attention pendant qu’une intrusion se prépare ailleurs dans le système.

Les conséquences sont souvent lourdes : indisponibilité du service, perte de revenus, saturation du support client, perte de données et atteinte à la réputation. Pour une entreprise, quelques heures d’arrêt peuvent représenter des dizaines de milliers d’euros perdus.

Les outils les plus couramment utilisés pour mener des attaques DDoS

LOIC, HOIC et autres outils open-source

Parmi les outils les plus emblématiques utilisés dans les attaques DDoS, on retrouve LOIC (Low Orbit Ion Cannon) et HOIC (High Orbit Ion Cannon). Ces logiciels, bien qu’anciens, restent encore utilisés pour lancer des attaques en inondant une cible avec un flot continu de requêtes HTTP, UDP ou TCP.

- LOIC est facile à prendre en main et accessible à n’importe quel internaute disposé à participer à une attaque collective, ce qui l’a rendu célèbre au sein de groupes de hackers comme Anonymous.

- HOIC, plus avancé, permet de lancer des attaques avec des scripts personnalisés appelés « boosters », rendant les attaques plus puissantes et moins prévisibles.

D’autres outils comme Slowloris, HULK ou Xerxes ciblent les faiblesses applicatives, en maintenant des connexions ouvertes pendant longtemps pour épuiser les ressources serveur.

Botnets et services DDoS à louer (DDoS-as-a-Service)

Le paysage des attaques DDoS s’est professionnalisé avec l’émergence des botnets. Ces réseaux d’ordinateurs ou d’objets connectés compromis permettent de générer un trafic massif depuis des milliers de sources distinctes. Des botnets célèbres comme Mirai ont déjà paralysé de vastes pans d’Internet en attaquant des fournisseurs DNS.

Aujourd’hui, il est même possible de louer une attaque DDoS sur le dark web, grâce à des plateformes proposant des services « DDoS-as-a-Service ». Moyennant quelques dizaines d’euros, un cybercriminel peut choisir sa cible, le type d’attaque et la durée souhaitée. Ces services sont anonymes, bon marché, et donc de plus en plus répandus.

Quels sont les impacts concrets sur une entreprise ?

Pertes financières et interruption de service

L’un des premiers effets visibles d’une attaque DoS ou DDoS est l’interruption brutale de service. Pour un site e-commerce, cela signifie l’arrêt immédiat des ventes ; pour une entreprise SaaS, une indisponibilité de ses outils ; pour une banque, l’impossibilité d’accéder aux comptes en ligne. Chaque minute compte : une étude de Kaspersky estime que le coût moyen d’une attaque DDoS pour une PME peut dépasser 50 000 euros.

Au-delà des pertes directes, il faut également considérer les frais de remédiation : mobilisation des équipes techniques, renforcement de l’infrastructure, et parfois même paiement d’une rançon si l’attaque est accompagnée de menaces.

Atteinte à la réputation et confiance des clients

Les conséquences d’une attaque ne se mesurent pas seulement en euros. Lorsqu’un service devient inaccessible ou instable, la confiance des utilisateurs en prend un coup. Cela peut affecter durablement l’image de marque, surtout si l’entreprise communique peu ou mal pendant l’incident.

Dans certains secteurs comme la finance ou la santé, la fiabilité du service est cruciale. Une seule attaque peut faire fuir des clients vers des concurrents jugés plus sûrs. De plus, certains partenaires commerciaux peuvent hésiter à travailler avec une entreprise ayant subi une attaque, par crainte d’une contamination ou d’un effet domino.

Comment se prémunir efficacement contre les attaques DDoS ?

Solutions techniques (firewalls, CDN, mitigation)

Face à des menaces aussi massives et rapides, il est indispensable de déployer des solutions techniques robustes :

- Firewalls applicatifs (WAF) : ils filtrent le trafic entrant pour bloquer les requêtes malveillantes avant qu’elles n’atteignent le serveur.

- Réseaux de distribution de contenu (CDN) : en répartissant le trafic sur plusieurs points de présence (PoP), les CDN absorbent les pics de charge et réduisent l’impact d’une attaque.

- Solutions de mitigation DDoS : certaines entreprises spécialisées (comme Cloudflare, Akamai ou Radware) proposent des services capables de détecter et neutraliser automatiquement les attaques en temps réel, grâce à l’analyse comportementale et à des systèmes de détection distribués.

Investir dans ces technologies est devenu un impératif pour les entreprises qui dépendent d’une présence en ligne continue.

Bonnes pratiques organisationnelles et surveillance proactive

La sécurité ne repose pas uniquement sur la technologie, mais aussi sur l’organisation et l’anticipation. Voici quelques recommandations :

- Mettre en place un plan de réponse aux incidents, incluant les rôles, les contacts et les procédures à suivre en cas d’attaque.

- Surveiller en permanence le trafic réseau, à l’aide d’outils d’analyse qui permettent de détecter les comportements anormaux en amont.

- Former les équipes techniques aux scénarios d’attaque, afin qu’elles puissent réagir rapidement sans improvisation.

- Tester régulièrement l’infrastructure par des simulations d’attaque (tests de charge, audit de résilience) pour identifier les points faibles.

Préparer son entreprise à une attaque DDoS, c’est accepter qu’elle puisse arriver, mais refuser d’en être la victime passive.

Conclusion : Anticiper pour mieux se défendre

Les attaques DoS et DDoS font désormais partie du quotidien numérique des entreprises. Leur fréquence, leur puissance croissante et leur facilité d’exécution les rendent particulièrement redoutables. Pourtant, elles ne sont pas une fatalité.

La clé pour s’en prémunir réside dans l’anticipation. Comprendre les mécanismes de ces attaques, connaître les outils utilisés par les cybercriminels, investir dans des protections adaptées et sensibiliser les équipes sont autant d’actions concrètes qui permettent de réduire considérablement les risques.

Aucune infrastructure n’est infaillible, mais une entreprise préparée est une entreprise résiliente. Face aux menaces invisibles mais bien réelles du web, la vigilance reste la meilleure défense.